BlueNoroff cilja rukovodioce na Windows i macOS sistemima

Sajber kriminal

Srpska ekonomija

Na globalnoj Security Analyst Summit konferenciji na Tajlandu, Global Research and Analysis Team (GReAT) kompanije Kaspersky predstavio je najnovije aktivnosti APT grupe BlueNoroff kroz dve visoko ciljanje zlonamerne kampanje – „GhostCall“ i „GhostHire“. Ove operacije, koje su još uvek u toku, ciljaju Web3 i kripto organizacije u Indiji, Turskoj, Australiji i drugim zemljama Evrope i Azije od aprila 2025. godine.

BlueNoroff, podgrupa ozloglašene Lazarus grupe, nastavlja da širi svoju poznatu kampanju „SnatchCrypto“, finansijski motivisanu operaciju usmerenu na globalnu kripto industriju. Nove kampanje GhostCall i GhostHire koriste nove tehnike infiltracije i prilagođeni malver kako bi kompromitovale blokčejn developere i rukovodioce. Napadi ciljaju macOS i Windows sisteme i upravljani su putem ujedinjene komandno-kontrolne infrastrukture.

Kampanja „GhostCall“

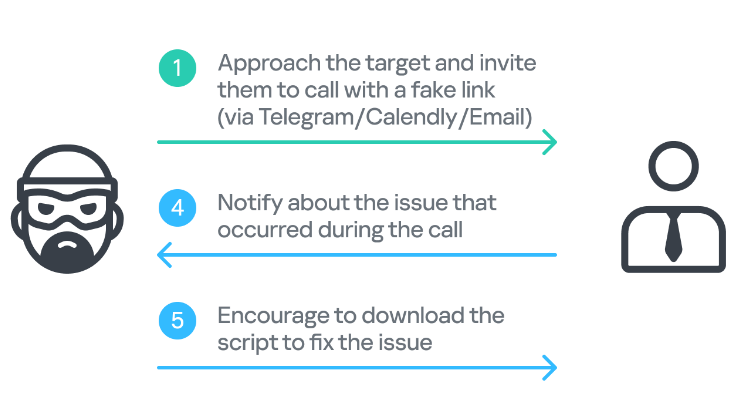

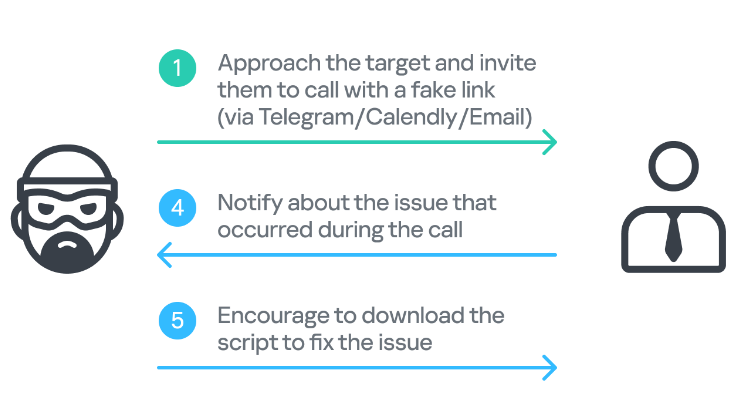

Kampanja GhostCall fokusira se na macOS uređaje i započinje sofisticiranim i personalizovanim napadom zasnovanom na društvenom inženjeringu. Napadači stupaju u kontakt putem Telegrama, predstavljajući se kao investitori, a ponekad koriste i kompromitovane naloge stvarnih preduzetnika i osnivača startapa kako bi promovisali lažne investicione ili partnerske ponude. Žrtve se pozivaju na lažne investicione sastanke putem fišing sajtova koji imitiraju Zoom ili Microsoft Teams, gde im se tokom razgovora sugeriše da izvrše ažuriranje da bi rešili „problem sa zvukom“. To ažuriranje zapravo preuzima malicioznu skriptu i instalira malver na uređaj.

„Ova kampanja se oslanjala na pažljivo planiranu obmanu. Napadači su reprodukovali video snimke prethodnih žrtava tokom insceniranih sastanaka kako bi interakcija izgledala kao pravi poziv i tako manipulisali novim metama. Prikupljeni podaci se koriste ne samo protiv početne žrtve, već i za naredne i lančane napade, korišćenjem postojećih odnosa poverenja radi kompromitovanja šireg kruga organizacija i korisnika,“ objašnjava Sojun Ryu, istraživač bezbednosti u Kaspersky GReAT timu.

Napadači su koristili sedam višestepenih lanaca izvršavanja, od kojih su četiri bila nepoznata do sada, kako bi distribuirali razne nove prilagođene malvere, uključujući kripto-kradljivce, kradljivce lozinki iz browsera, alatke za krađu tajnih podataka i krađu Telegram kredencijala.

Kampanja „GhostHire“

U kampanji GhostHire, APT grupa cilja blokčejn developere predstavljajući se kao regruteri. Žrtve se navode da preuzmu i pokrenu GitHub repozitorijum koji sadrži malver, predstavljen kao test veština. GhostHire koristi istovetnu infrastrukturu i alate kao GhostCall, ali umesto video poziva, fokusira se na direktan pristup developerima i inženjerima putem lažnih oglasa za posao. Nakon inicijalnog kontakta, žrtve se dodaju u Telegram bot koji im isporučuje ZIP fajl ili GitHub link, uz kratak rok za završetak zadatka. Kada se fajl pokrene, malver se automatski instalira na žrtvin računar, prilagođen njenom operativnom sistemu.

Upotreba veštačke inteligencije

Korišćenje generativne veštačke inteligencije (AI) omogućilo je BlueNoroff grupi da ubrzano razvija malver i unapredi svoje napadne tehnike. Napadači su uveli nove programske jezike i dodatne funkcionalnosti, što otežava otkrivanje i analizu napada. AI takođe omogućava veću kontrolu i širenje operacija, povećavajući i složenost i obim napada.

„Od prethodnih kampanja, strategija napadača se razvila izvan jednostavne krađe kriptovaluta i lozinki iz browsera. Upotreba generativne AI značajno je ubrzala taj proces, omogućavajući brži razvoj malvera uz manji operativni trošak. Ovaj pristup zasnovan na AI pomaže u popunjavanju praznina u dostupnim informacijama i omogućava preciznije ciljanje. Kombinovanjem kompromitovanih podataka sa analitičkim mogućnostima AI, obim ovih napada se proširio. Nadamo se da će naše istraživanje doprineti sprečavanju daljih šteta.“ izjavio je Omar Amin, viši istraživač bezbednosti u Kaspersky GReAT timu.

Više informacija, uključujući i indikatore kompromitacije, dostupno je na Securelist.com.

Preporuke za zaštitu od kampanja kao što su GhostCall i GhostHire:

Budite oprezni sa velikodušnim ponudama i investicionim predlozima. Uvek proverite identitet novih kontakata, naročito ako vam se obraćaju preko Telegrama, LinkedIna ili drugih društvenih mreža. Koristite proverene i bezbedne korporativne kanale za sve poverljive komunikacije.

Uzmite u obzir mogućnost da je nalog pouzdanog kontakta kompromitovan. Proverite identitet putem alternativnih kanala pre otvaranja bilo kakvih fajlova ili linkova. Nikada ne pokrećite neproverene skripte ili komande.

Za sveobuhvatnu zaštitu, koristite rešenja iz Kaspersky Next linije proizvoda, koja obezbeđuju real-time zaštitu, vidljivost pretnji, kao i istraživanje i reagovanje (EDR i XDR) funkcionalnosti za organizacije bilo koje veličine.

Razmotrite upravljane bezbednosne servise kao što su Compromise Assessment, Managed Detection and Response (MDR) i/ili Incident Response, koji pokrivaju ceo ciklus upravljanja incidentima – od detekcije do oporavka.

Obezbedite svojim stručnjacima za informacionu bezbednost dubinski uvid u sajber pretnje koje ciljaju vašu organizaciju. Kaspersky Threat Intelligence pruža kontekst i alate za pravovremeno prepoznavanje i ublažavanje rizika.

Ostali naslovi

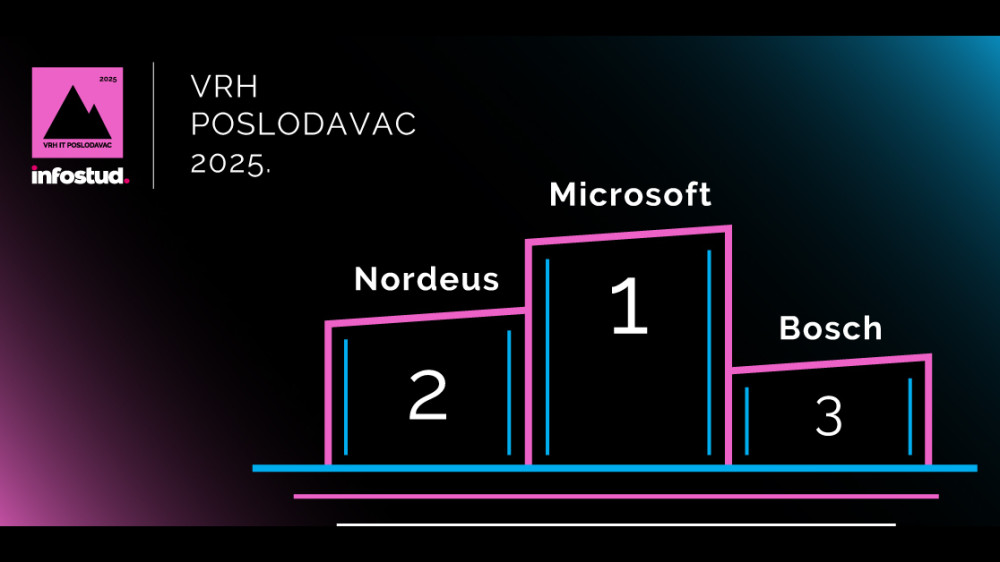

Srpska ekonomija

Srpska ekonomija

Srpska ekonomija

Srpska ekonomija

Srpska ekonomija

Srpska ekonomija

Srpska ekonomija

Srpska ekonomija

Srpska ekonomija